パスキーは、Web サイトやアプリケーションのアカウントにアクセスするための新しい一般的な認証方法になります。パスワードよりも安全で実用的なパスワードは、徐々にインターネット上で自分の身元を証明する標準となるでしょう。それらについて知っておくべきことは次のとおりです。

まとめ

インターネットが一般大衆の間で民主化されて以来、私たちが登録しているさまざまなプラットフォーム上のアカウントは、次の方法で保護されています。パスワード。これまで、私たちはこの防御方法が自分の情報やプロフィールへのアクセスを維持することしか知られていなかったため、今日ではそれらが存在しなくなった世界、少なくともまったく異なる方法での世界を想像することは困難です。しかし、パスワードは必ずしも最も安全であるとは限りません。また、私たちだけが自分のアカウントにアクセスできるようにするための最も実用的な解決策ですらありません。大手デジタル企業は、パスワードの支配に最終的に終止符を打ち、ユーザーエクスペリエンスを向上させることを目的として、何年にもわたって代替手段を開発してきました。これがパスキーの誕生方法であり、今後数か月、数年のうちによく耳にすることになるでしょう。

パスキーとは何ですか?

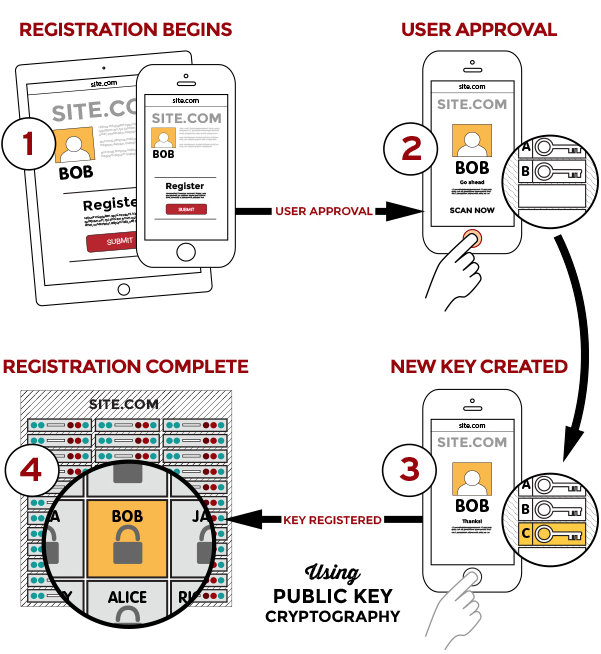

パスキーは、接続しようとしているアカウントの所有者であることを証明する暗号化されたデータを含むアクセス キー (または識別キー) です。パスキーは次の原理に基づいています。非対称暗号化これは、接続試行中に互いに同期する公開キー (プラットフォームのサーバーに保存) と秘密キー (ユーザーのデバイスにローカルに保存) の 2 つの暗号化キーが存在することを意味します。

現在、新しいアカウントを作成するときにパスワードを作成する場合と同様に、このテクノロジーをサポートするサービスでパスキーを選択することもできます。この場合、問題のプラットフォームは 2 つのキー (公開キーと秘密キー) を生成し、連携して機能します。秘密キーのみが暗号化プロトコルの一部として公開キーによって認識され、パスキーを介したアカウントへの接続が許可されます。

物理デバイスは、接続を検証するための唯一の保護層ではありません。あ識別方法当該端末がサポートする端末であれば、ユーザーの選択により接続が可能になります。これには、生体認証によるロック解除 (顔認識、指紋)、PIN コード、パターンなどが考えられます。

パスキーの利点は、以下を組み合わせられることです。

- 実用的な側面: パスワードを覚えたり、マネージャーを使用したりする必要がなく、デバイスのロックを解除するのと同じプロセスを使用してアカウントにアクセスできます。

- セキュリティの側面: デバイスへの物理的なアクセスと識別方法の知識の両方を必要とする暗号化された接続。

パスキーはどのようにしてパスワードより安全なのでしょうか?

パスワード マネージャーはパスワードの安全性を高めるのに役立ちますが、依然として誤りやすいものです。ワンタイム パスワードと二重認証に基づくシステムの実装にもかかわらず、アカウントのセキュリティにはまだ不十分な点とリスクが残されていることが明らかです。ハッキングとフィッシング非常に高いままです。パスキーは完璧なソリューションではありませんが、それでも従来のパスワードよりも多くの保証を提供します。

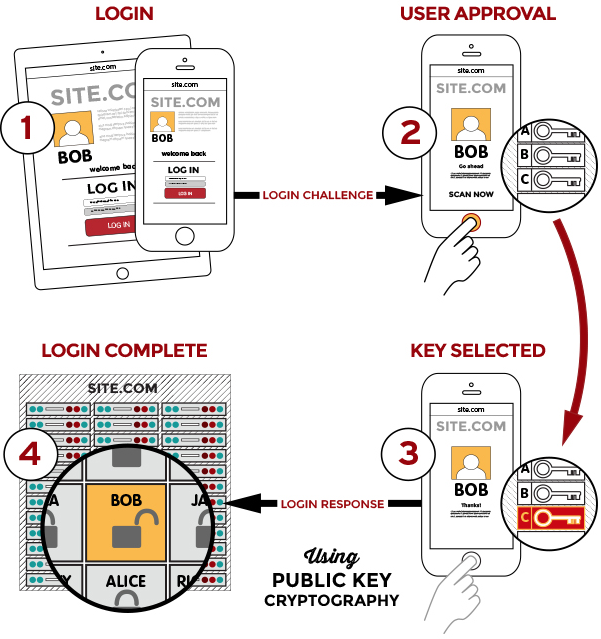

セキュリティの最初の層は、ユーザーが所有するデバイスに秘密キーを保存することにあります。もちろん、このデータは暗号化技術によって保護された空間にあります。さらに、接続先のプラットフォームに直接通信されることはありません。接続を試行するたびに、Web サイトまたはアプリケーションはユーザーの端末にパズルを提示し、ユーザーの端末だけがそれを解くことができます。次に、トランザクションを検証し、接続を承認するためにトークンが生成されます。

2 番目の層は、生体認証情報 (できれば) を使用するか、プラットフォームに知られていない認証要素 (PIN コード、タッチ スクリーンに描画される図) を使用して自分自身を識別する必要性です (PIN コード、タッチ スクリーンに描画される図)。顔認証や指紋による認証。転用秘密鍵と生体認証の組み合わせパスワードを取得するよりもはるかに多くの労力が必要であり、さらには二重認証を欺く必要があります。

ユーザーが自分の秘密キーを第三者に公開する可能性は低いため、フィッシングは機能しなくなりました。大多数のユーザーは、自分の秘密キーを識別する方法さえ知りません。プラットフォームには公開キーのみがあり、それに関連付けられた秘密キーがなければ役に立たないため、データ漏洩は限定的です。また、それぞれの組み合わせは一意であるため、一度に侵害されるアカウントは 1 つだけです。ブルートフォース攻撃も魅力を失いつつあります。そして、ハッカーが最終的にパスキーを構成する 2 つのキーを回復できたとしても、認証が必要となります。

Google、Microsoft、Apple…パスワードをパスキーに置き換えたいと思う人はいないでしょうか?

パスキーの採用は次のような理由によって推進されます。アライアンスFIDO(Fast IDentity Online) は 2013 年に設立され、その使命は、強力な認証デバイス間の相互運用性の欠如を解決し、パスワードへの依存を減らすのに役立つ認証標準を開発および推進することです。 FIDOのモットーは「より簡単、より強力な認証 : 世界のパスワード問題を解決する」、次のように翻訳できます。「より簡単、より強力な認証: 世界のパスワード問題を解決する」。

Google、Microsoft、Apple はパスワードの消失を最も強く支持している企業の 1 つ。彼らは、その代替となる可能性のある将来の代替品の作成に大きく貢献し、このテクノロジーへの移行を加速するために、FIDO 標準、つまりパスポートのサポートを強化するという共同の願望を発表しました。この米国企業3社は、サムスン、アマゾン、インテル、レノボ、メタ(フェイスブック)、クアルコムも参加するFIDOアライアンスの取締役会の一員である。 PayPal、Mastercard、Visa、American Express などの主要なデジタル決済プレーヤーも取締役会に参加しています。逆説的ですが、LastPass、Dashlane、1Password など、パスワード管理を専門とする企業も存在します。これらの企業は、パスキーの標準がパスワードに取って代わる際に適応し、進化する必要があります。

現時点では、ユーザーにパスキー認証を提供するプラットフォーム (Web サイトまたはアプリケーション) はほとんどありません。 Google、Microsoft、Apple に加えて、Dropbox、eBay、Facebook、Nvidia、PayPal、Twitter、WordPress、Shopify も先駆者です。

デバイスを変更するとどうなりますか?

パスキーはパスワードよりも実用的であることを目的としていますが、現在の状況はその大量採用に最も好ましいものではなく、それを魅力的なものにするためにはまだ時間とメーカーや出版社の多大な努力が必要です。今日ユーザーが直面している障害の 1 つは、秘密キーがローカルに保存されているため、スマートフォン、タブレット、PC などのデバイスを変更することです。

のシステムアクセスキーの同期私たちが同じエコシステム内に留まると、それが期待されます。したがって、Google アカウントを使用して、Android スマートフォンに保存されているパスキーを新しい Android モバイルに簡単に転送できます。 iPhone から別の Android アカウントに切り替える場合、またはその逆の場合、同期はさらに複雑になります。同様に、Windows PC で生成されたパスキーを Android スマートフォンなどから利用できるようにする効果的なネイティブ ソリューションは現時点ではありません。

現時点では、あるソフトウェア環境から別のソフトウェア環境にパスキーを転送するには手動の手順が必要で、管理するパスキーが多数ある場合は特に面倒です。あQRコードシステムスマホでスキャンすることを考えました。その後、モバイル デバイスはゲートウェイとして機能し、他のデバイスへの接続要求をそれ自体で検証します。ただし、セキュリティ上の理由から、要求を行っている PC がアカウント所有者と物理的に隣接していること、およびそれが悪意のあるリモート アクセス試行の問題ではないことを保証するために、両方の端末の Bluetooth がアクティブ化されている必要があります。一般に、この操作の後、メイン端末を毎回使用する必要を避けるために、頻繁に使用されるセカンダリ デバイスのパスキーを生成することができます。

将来的には、ワード マネージャー パスのインポートおよびエクスポート オプションのように、あるエコシステムから別のエコシステムへの識別キーの迅速かつ単純な転送を可能にするツールが導入される予定です。さらに、彼らは、パスキーのパスワードを放棄するユーザーの関心を失わないようにする、この問題の解決策を最も早く模索しているようです。しかし、ここでも生態系は進化する必要があります。だからこそAndroid 14 はサードパーティのパスワード マネージャーでパスキーをサポートします。

Google で普及していると思われるソリューションは、さまざまなデバイス間でパスキーを共有するには Chrome を使用します。このブラウザはバージョン 108 以降のアクセス キーと互換性があり、すべてのエコシステムで利用でき、すでに独自の統合パスワード マネージャーを備えているため、パスキーを管理するための理想的かつ明白なプラットフォームとなっています。

パスキーはいつパスワードに置き換わりますか?

パスワードにはまだ明るい未来が待っています。ユーザーは一夜にしてパスキーに切り替える準備ができていないため、パスワードとパスキーが共存する長い移行期間が発生します。 Web サービスとアプリケーションもこのテクノロジに適応して移行する必要がありますが、それには時間がかかる可能性があります。 FIDO 標準では通常、オペレーティング システムの最新バージョン、最も古いデバイスが互換性から自動的に除外されます。したがって、パスキーがパスワードを完全に引き継ぐ前に、機器を更新する必要があります。アクセス キーに関連するもう 1 つの問題は、大規模な OS およびソフトウェアの発行元への依存であり、これにより、消極的な一定数のユーザーが孤立する可能性があります。パスワードがいつ廃止されるかを予測することは不可能ですが、短期的には存続するはずです。

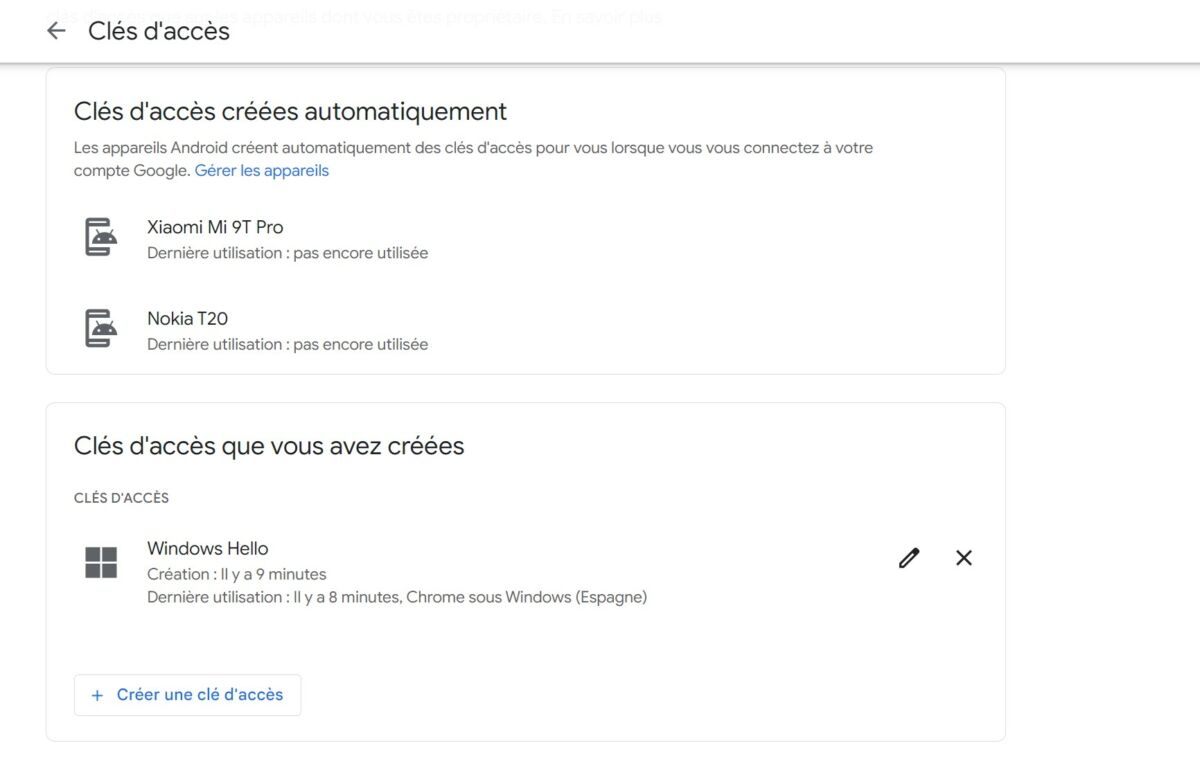

パスキーは正式にGoogleサービスに接続する方法Alphabet 子会社のエコシステム内で使用を開始するには、次の手順に従います。

- アドレスに移動しますhttps://myaccount.google.com/Google アカウントにログインします。

- 画面左側のメニューで、セクションをクリックします安全。

- その部分に到達するまで下にスクロールしますGoogleにサインインする方法。線をクリックしますアクセスキー、オプションの間に配置されます2段階検証などパスワード。

- 再度求められたら、Google アカウントのパスワードを入力します。

- 青いボタンをクリックしますアクセスキーを使用するをクリックして機能を有効にします。

今後、Android デバイスは自動的にパスキーを作成します次回ログインするときに Google アカウントに反映されます。をクリックすることもできますアクセスキーを作成する下部にあるボタンをクリックすると、別のエコシステム内のデバイスでパスキーを手動で生成できます。通常の識別方法 (この場合は Windows Hello) で認証するだけです。すべてが正しく動作していることを確認するには、ブラウザをプライベート ブラウジングで開き、Google アカウントにログインしてみます。通常は、パスワードを入力する必要はなくなり、PIN、指紋、または顔認識で認証するだけで済みます。アクセス キーは自分が所有するデバイスにのみ設定することが重要であることに注意してください。

![チュートリアル [TUTO] ルート CF-自動ルート Samsung Galaxy Tab S2 9.7 Wifi SM-T810](https://yumie.trade/statics/image/placeholder.png)