UPnP プロトコルのセキュリティ上の欠陥により、接続されている何百万ものオブジェクトが脅かされます。コンピュータ セキュリティ研究者の Yunus Çadirci によって発見されたこの脆弱性により、ハッカーはデータを盗み、内部ネットワークをスキャンし、DDoS 攻撃を仕掛けることができます。

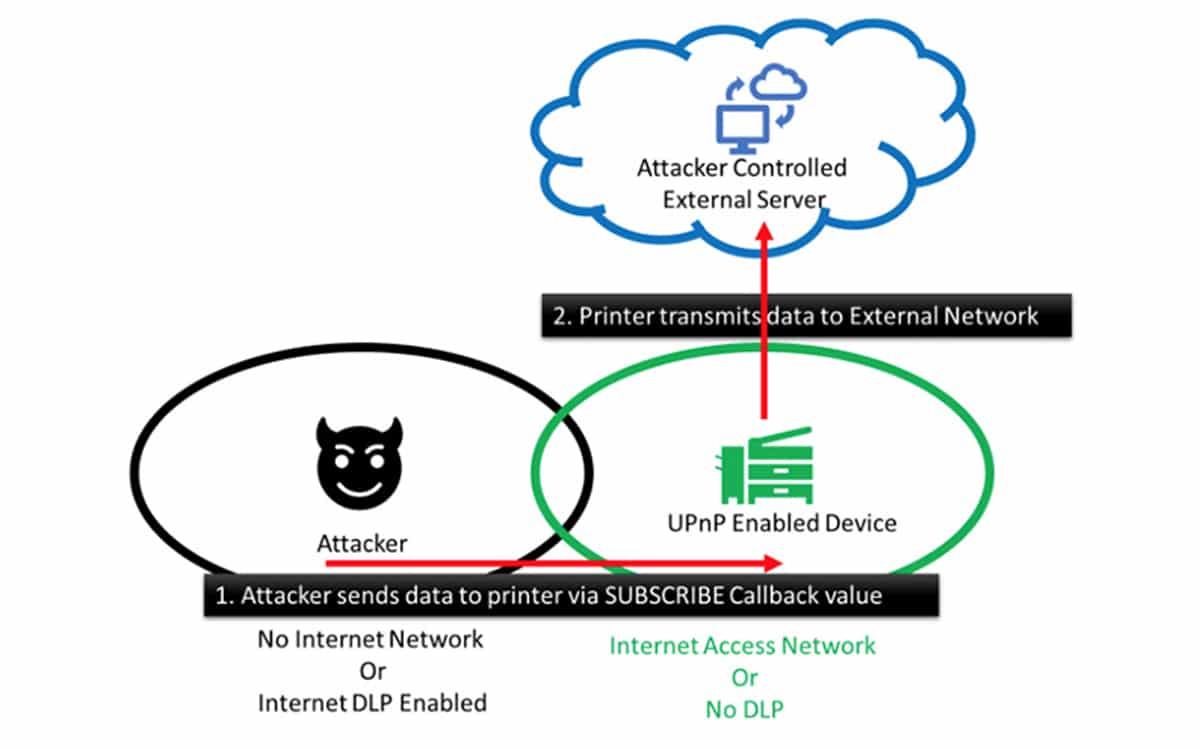

コンピュータセキュリティ研究者のユヌス・チャディルシ氏は、2020年6月10日水曜日、UPnP プロトコルの重大なセキュリティ上の欠陥、ユニバーサル プラグ アンド プレイ用。このプロトコルにより、接続されたオブジェクトが同じネットワーク上にある場合に相互に簡単に対話できるようになります。ローカルネットワーク (LAN) 上で使用するように設計されており、UPnPには認証が含まれていませんまたは検証メカニズム。

これは、テレビ、ゲーム機、ルーター、プリンター、接続オブジェクトの多くのメーカーが製品を販売している理由でもあります。UPnPプロトコルはデフォルトで無効になっています。この特定のケースでは、ユーザーが自分でアクティブ化する必要があります。しかし、ユヌス・チャディルチによれば、この断層はコールストレンジャー関数内に正確に配置されています購読する(フランス語で登録)。

この脆弱性は複数の影響を与える可能性があります。これにより、ハッカーは次のことを行うことができます。内部ネットワークをスキャンする脆弱なデバイスから、そしてデータを抜き出す。もう 1 つの可能性は、ハッカーが CallStranger を使用して、脆弱なデバイスをボットネットに登録するDDoS攻撃を開始します。

こちらもお読みください:Bluetooth – 新たなセキュリティ上の欠陥が数百万台のデバイスを脅かす

スキーマ CallStranger

こちらもお読みください:Windows、macOS – 最悪のセキュリティ脆弱性が USB ポートを悪用します。

アップデートはすでに利用可能です

生物オープン接続基盤 (OCF)オブジェクト間の相互接続を促進し、UPnP プロトコルを担当する、すでにパッチをリリースしました。このアップデートは公式ウェブサイトから入手できます。この欠陥はほとんどのことに関係していることに注意してください。540万台のデバイス世界で。私たちはそれらのすべてに注目します。Windows 10 を実行している PC、Xbox One 本体、HP、Canon、Epson プリンター、サムスン製接続テレビ、または Huawei、Cisco、または D-Link のルーターやモデムも含まれます。

コンピューター セキュリティ研究者と Open Connectivity Foundation はメーカーに次のように呼びかけています。デフォルト設定で UPnP プロトコルのサブスクライブ機能を無効にするには」彼らのデバイスの。 CallStranger にはプロトコルの脆弱性があり、メーカーがそれぞれの製品に修正プログラムを展開するまでに長い時間がかかる場合があります。

「家庭ユーザーは直接の標的にはならないと予想されます。接続されているオブジェクトに UPnP 端末がある場合でも、そのデバイスが DDoS 攻撃のソースとして使用される可能性があります。ユヌス・チャディルチ氏は警告する。コンピューター セキュリティ研究者は、ユーザーが次のことを可能にする Python スクリプトを GitHub に投稿しました。ローカル ネットワーク内の脆弱なデバイスを検出します。

こちらもお読みください:Thunderbolt – インターフェースが深刻なセキュリティ侵害の被害に遭い、数百万台の PC が影響を受ける

ソース :CallStranger.com

![[ROM]Cyanogenmod 10.2 非公式 (lg optimus L7)](https://yumie.trade/statics/image/placeholder.png)