Microsoft の IT セキュリティ チームは、2 要素認証を回避できる大規模なフィッシング キャンペーンを発見したと主張しています。具体的には、HTTPS プロキシ技術を使用して Office 365 アカウントを乗っ取り、合計 10,000 社以上の企業が影響を受けました。

近年、フィッシングはハッカーのお気に入りの手法の 1 つになっています。セットアップが簡単で、最大数の潜在的な被害者をターゲットにでき、高収入を提供できるフィッシング キャンペーンは、ハッカーにとって理想的な武器となります。

さらに、公的機関や次のような有名企業のユーザーをターゲットにすることも躊躇しなくなりました。ルルサフ、私の健康スペースあるいは配送会社DHL。今週の木曜日、2022 年 7 月 14 日、マイクロソフトは次の情報を公開しました。フィッシングキャンペーンのセキュリティ詳細に特化したブログより大きな影響を及ぼしたであろう規模世界中の10,000社2021年9月の発売以来。

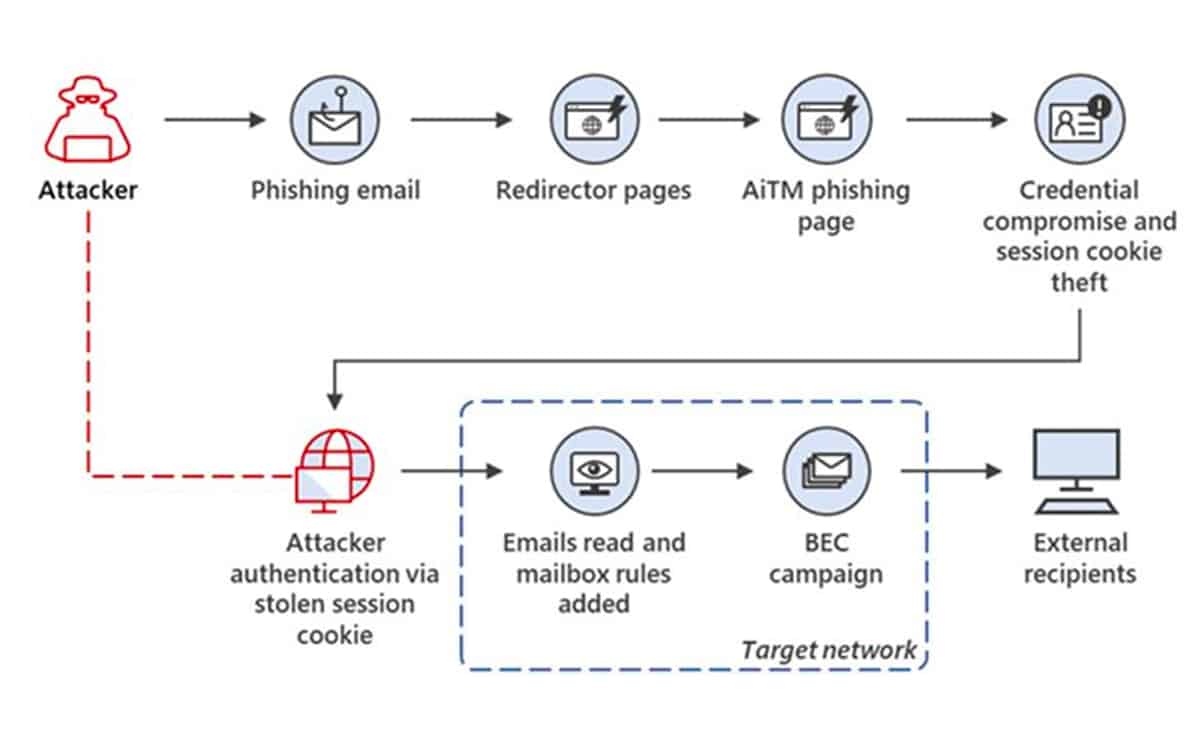

レドモンド会社の情報セキュリティ研究者によると、この大規模なキャンペーンでは、Office 365 アカウントを乗っ取る HTTPS プロキシ手法。目的は、職業上の電子メールを侵害することです。これらの専門メールボックスを入手したハッカーは、不正な支払いを得るためにこれらの企業の顧客やパートナーに連絡しました。この手法は BEC と呼ばれます。ビジネスメールの侵害。

2FA を無視したフィッシング キャンペーン

手順は次のとおりです。ハッカーは、破損した HTML 添付ファイルを含む悪意のある電子メールを送信します。それをクリックすると、被害者は偽の Office 365 ログイン ポータルにリダイレクトされます。ここが、このフィッシング活動が従来のフィッシング活動と異なる点です。実際、ユーザーの電子メール アドレスはリダイレクト ページの URL にエンコードされています。その後、フィッシング ページのログイン フィールドに事前に入力するために使用されます。

これが完了すると、フィッシング ページがプロキシとして機能し、ユーザーが入力した資格情報を正規の Office 365 サイトから抽出する、2要素認証プロンプトが表示されます。この方法により、ハッカーはログイン パスワードとセッション Cookie を回復することができました。この最後の要素は、ユーザーがセッション中に再度認証することなく接続を維持できるため、不可欠です。

このようにしてハッカーは被害者の仕事用メールボックス全体を制御する、不正な支払いを得る目的で、従業員、顧客、ビジネス パートナーに電子メールを送信することができます。

ソース :マイクロソフト