プロフェッショナルの世界に特化したソーシャル ネットワークである LinkedIn は、依然として機密情報を入手しようとするハッカーの主な標的となっています。そして実際、Microsoft のサイバーセキュリティ部門は、クレムリンと関係のあるロシアのハッカーが LinkedIn 上で開始したサイバースパイ活動を検知したところです。

ここ数年、LinkedIn は専門家専用のソーシャル ネットワーク上で悪意のある操作を増加させるハッカーから免れていません。 2021 年 4 月に MI5 (英国秘密情報部) によって実施された調査により、次のことが証明されました。偽アカウントが LinkedIn に侵入。

2022 年 2 月のレポートでは次のことが強調されました。LinkedIn 上の憂慮すべき数のフィッシング キャンペーン、フィッシング攻撃の数が約 232% 増加年の初めから。

しかし、このプラットフォームは依然として世界中の海賊たちを魅了しているようです。最新レポートのマイクロソフトのサイバー防御部門。実際、レドモンドの会社の専門家は、新たなサイバースパイ活動を発見したところです。クレムリンに所属するロシアのハッカーたち明らかにこの操作の根源にあります。

LinkedIn、ロシアのハッカーの遊び場

アメリカの会社によると、これは、シーボーギウムと呼ばれる海賊団(コールドリバーとしても知られています)。ロシア権力からの命令に基づいて行動している疑いがあり、その活動の主な標的はNATO加盟国の組織および政府の重要なメンバー。

Microsoft が 2022 年 8 月 15 日に発行した Threat Intelligence Center レポートで明記しているように、手順は依然として単純です。これらのロシアのハッカーは偽のプロフィールの大群を作成しましたLinkedIn 上の偽の電子メール アドレスは、次の目的で使用されます。情報を差し引くプロフェッショナルへ”諜報機関、ラ・デファンス、さらには非政府組織や政府間組織からも参加しています。」

まずは被害者との信頼関係を築くことです。これを行うために、ハッカーは評判の高い企業の従業員のアイデンティティを乗っ取りました。ターゲットと会話を開始した後、ハッカーは、添付ファイルを含む電子メールを標的のユーザーに送信します。

こちらもお読みください:LinkedIn – このような求人には注意してください。マルウェアが隠されています。

認証情報を取得するための偽の添付ファイル

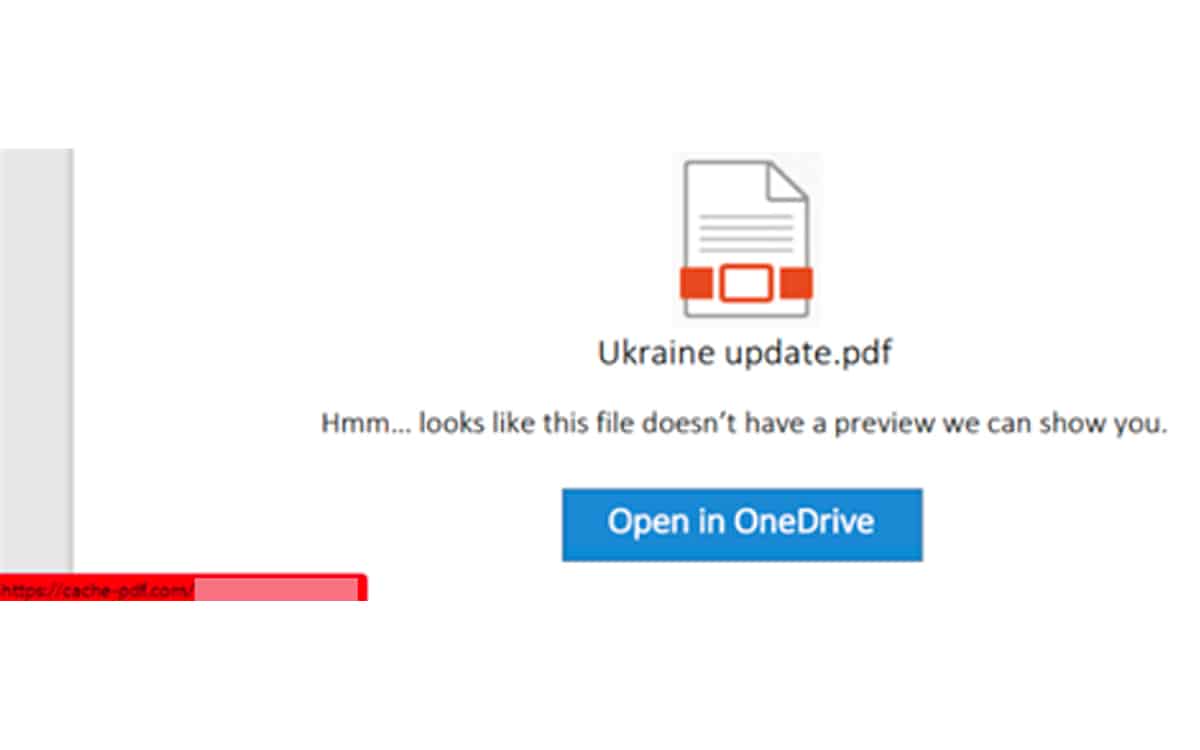

Microsoft のスクリーンショットからわかるように、これは口実レポート (この場合は、いわゆるウクライナ情勢に関する調査) です。この有名なパジャマを開くだけで、メールアドレスのログイン認証情報を入力する必要があります。

経由イビルギンクス、プロキシとして使用されるコンピューター ツール、ロシアのハッカーは、被害者によって提供された情報を傍受することができます。実際には、ここでは 2 要素認証も役に立ちません。

合計すると、Microsoftは、関連する69のドメイン名をブロックしたと主張しているこの大規模なフィッシングキャンペーンに。 LinkedIn で未知の専門家とやり取りする場合は、特に注意してください。

![[ロムカスタム] Lollipop 5.0.2](https://yumie.trade/statics/image/placeholder.png)