Emotet グループは数か月間活動を休止していましたが、最近活動を再開しました。実際、プルーフポイントのコンピュータセキュリティ研究者らは、ハッカーたちがパリ公庁の名前とイメージを悪用した新たなフィッシングキャンペーンを携えて戻ってきたと主張している。

私たちは彼が死んだと思った。しかし、Emotet が休んだのはほんの数か月だけでした。以前は「」と呼ばれていたマルウェア世界で最も危険なマルウェア」にも関わらず戻ってきました2021 年 1 月に Emotet オペレーターのインフラストラクチャが廃止されるユーロポールと法執行機関によって。

ただし、このマルウェアはほとんどのウイルス対策ソフトでは検出できず、最初の「復活」をしていないため、驚くべきことではありません。後周囲の Wi-Fi ネットワークを介して拡散する2020年には、Emotet マルウェアは 2022 年 6 月に Chrome に戻り、銀行データを盗みましたユーザー。

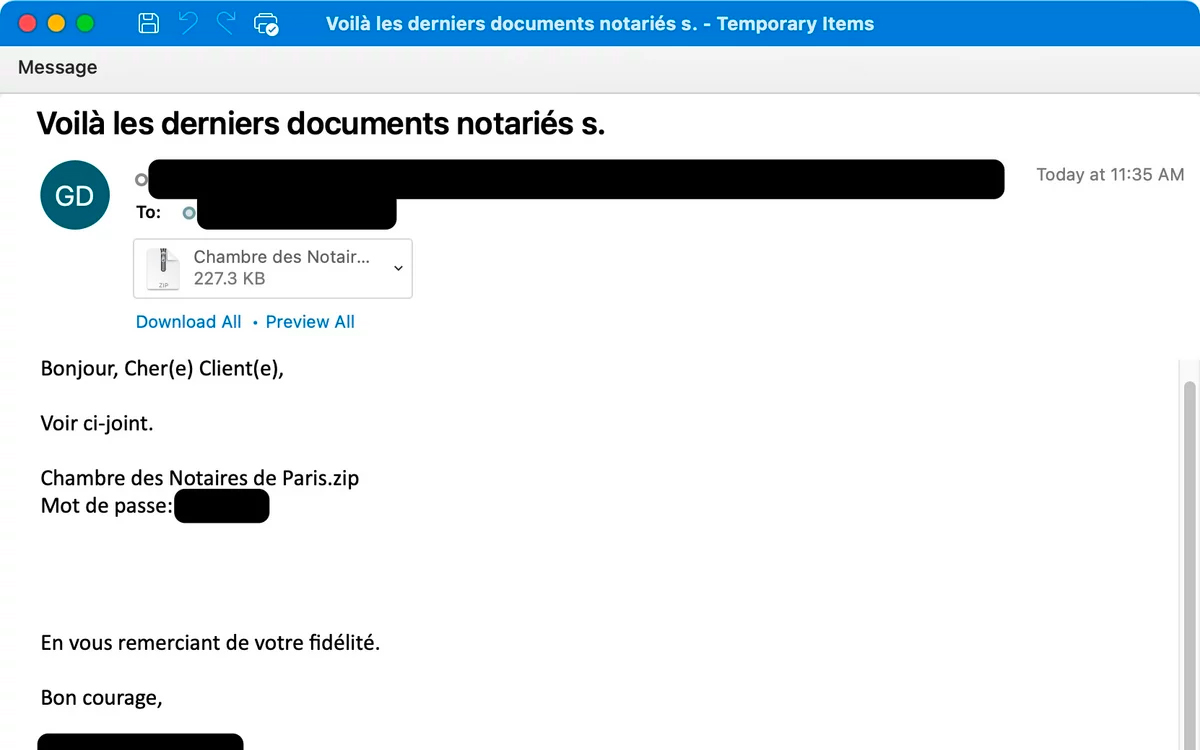

今回、Proofpoint の IT セキュリティ研究者によって指定されたように、Emotet は現在、マクロをサポートするドキュメントハッカーが実行するコマンド アンド コントロール サーバーからウイルス ペイロードを取得するため。これを行うために、オペレーターはちょうど立ち上げたばかりですパリ公庁の名前とイメージを特に悪用した新たなフィッシング キャンペーン。

Emotet グループは、これらの詐欺メールを通じて、受信者に添付ファイルとして挿入された文書をダウンロードするよう促したいと考えています。 IT セキュリティを専門とする Infloblox France のソリューション アーキテクト マネージャー、Laurent Rousseau 氏は次のように述べています。スパムキャンペーンを介したEMOTET感染の試みが大幅に増加。

「攻撃者の手口は変化しており、以前はインフラストラクチャが攻撃者によって所有されていたため、法執行機関が攻撃者を特定して逮捕できるようになりました。現在、彼らは正規のサイトに依存しているため、ネットワークとインフラストラクチャを検出して停止することがはるかに困難になっています。また、フランスが現在、EMOTET ボットネットのコマンド&コントロール サーバーをホストするのに最適な国の 1 つであることも注目に値します。彼は宣言する。

上で述べたように、EMOTET は主に XML マクロを含む Excel ファイル経由で配布されます。これらのマクロを無効にする時期が来たことを示す追加のソース。Microsoft は 2022 年初頭からこれを推奨しています。 「多くの組織は MS Office アプリケーションを定期的に更新していないため、これらのマクロは依然として脅威であることが証明されています。ユーザーは引き続き構成可能です」、ローラン・ルソーはこう説明する。