Kapersky のコンピュータ セキュリティ研究者は、かなり珍しい種類のマルウェアを発見しました。実際、この悪意のあるソフトウェアはウイルス対策ソフトでは排除できず、ハードドライブのフォーマットや交換などの最も極端な手段に対しても無敵です。このマルウェアがこれほど耐性を持つためには、ちょっとした秘密があります。

たとえDDoS 攻撃は依然としてハッカーの特権であり、サイバー攻撃の数は増え続けています、マルウェアの破壊的な可能性を過小評価すべきではありません。実際、マルウェアはますます洗練され、複雑になり、ひいては排除することがますます困難になっています。

今週火曜日、2022 年 1 月 25 日のコラムで、この Android マルウェアは工場出荷時の設定に戻すことができます銀行情報を取得します。しかし、Kapersky のコンピュータ セキュリティ研究者は、残念ながら次のことを発見しました。別の懸念すべきマルウェアの存在。そしてこれは複数の意味でです。

彼の名前はムーンバウンス、まだ発見されたのは1回だけですが、同社の専門家が信じるのであれば、大きな脅威となる可能性があります。 MoonBounce は他のマルウェアとは異なると言わなければなりません。ウイルス対策ソフトはそれに対して何もできませんただし、ハードドライブをフォーマットするなどの最も極端な手段を講じても、それ以上の効果はありません。

こちらもお読みください:ウイルス対策ソフトでは検出できないこのマルウェアは、SSD 上の予期しない場所に隠れています

Windows カーネルにマルウェアが注入される

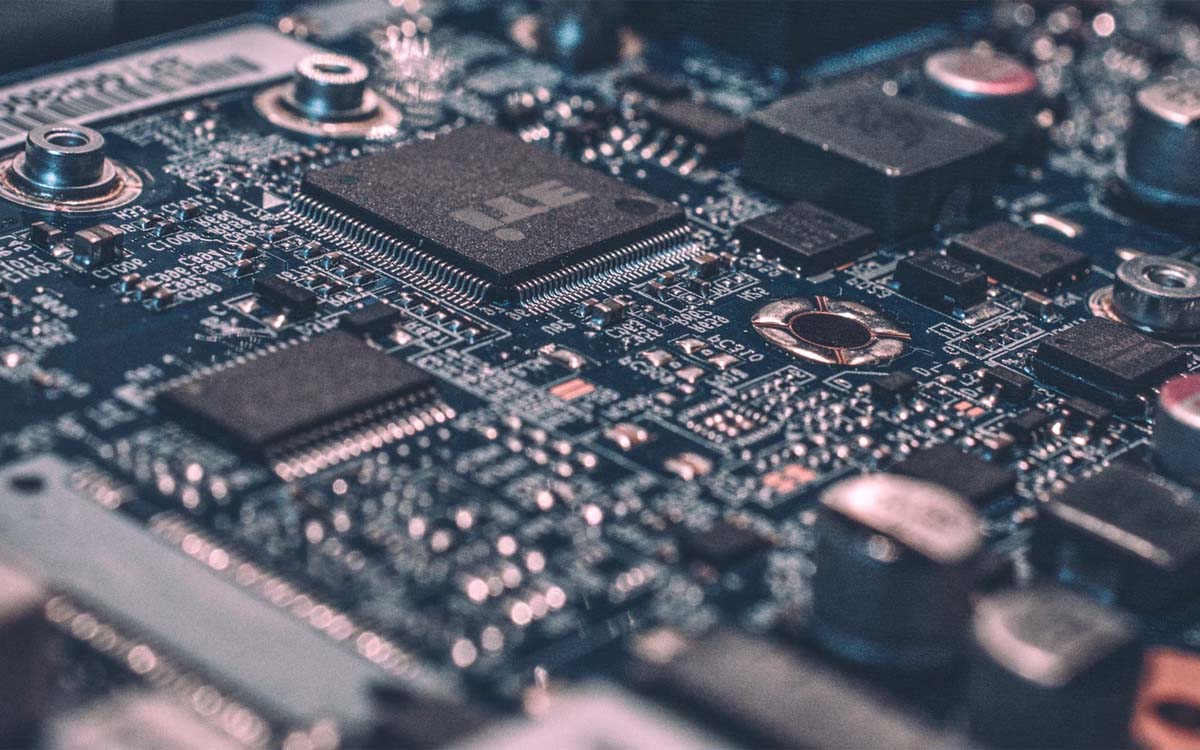

詳しく説明すると、MoonBounce は UEFI ルートキットです(統合拡張可能インターフェイスの場合)。 UEFI は BIOS の現代の名前と考えることができます。ファームウェアは、マザーボードに直接はんだ付けされた Flash SPI と呼ばれるメモリ チップに保存されます。このファームウェアには、ブートローダーがメイン オペレーティング システムとそのカーネルをトリガーする前に、PC のすべてのハードウェア コンポーネントを初期化し、構成するために必要なコードが正確に含まれています。

これを知ったところで、ハッカーが同じ SPI フラッシュ メモリ チップにマルウェアを仕込むことに成功した場合を想像してみてください。。この場合、このマルウェアはマシンの構成の特に初期段階で動作する可能性があります。これは、MoonBounce の明示された目的でもあります。起動フェーズ中に Windows カーネルに悪意のあるドライバーを挿入し、ユーザーに利益をもたらすことです。憂慮すべきレベルの抵抗と慎重さの通過。

正当な理由により、ウイルス対策ソフトウェアや侵入検知ソフトウェアはメモリ チップ内で何が起こっているかをチェックできません。カペルスキーの研究者によると、このマルウェアはATP41ハッカーグループによって使用されました、資金提供を受けており、中国政府と密接な関係があると疑われる集団。これまでのところ、MoonBounce は運送会社が所有するデバイス内で発見されています。

「この攻撃や同様の攻撃に対するセキュリティ対策として、UEFI ファームウェアを定期的に更新し、必要に応じて Bootguard が有効になっていることを確認することをお勧めします。同様に、対応するハードウェアがマシンでサポートされている場合は、Trust Platform Module のアクティブ化も推奨されます。」カペルスキーの研究者にアドバイスしてください。

ソース :テックレーダー

![[解決済み] cianogenmod 10.1.3 が機内モードでスタックする](https://yumie.trade/statics/image/placeholder.png)