コンピュータ セキュリティの研究者は、たとえ手で身を守っていても、クレジット カードの PIN コードになることができるアルゴリズムを開発しました。 41% のケースで、研究者は貴重な鍵を入手することができます。

フィッシングは依然としてハッカーが銀行口座の詳細情報を入手するのに好んで使用する方法の 1 つです。この偽のクロノポストSMSそれともこれらの偽の罰金通知, 一部の詐欺師は、ATM であなたを覗き見しようとして、依然として要点を直視しようとしています。この動作モードが必ずしも最も収益性が高いわけではないという事実は変わりません。一般的には、対象となる ATM のレプリカをセットアップする必要があります。成功の可能性を最大化するために。

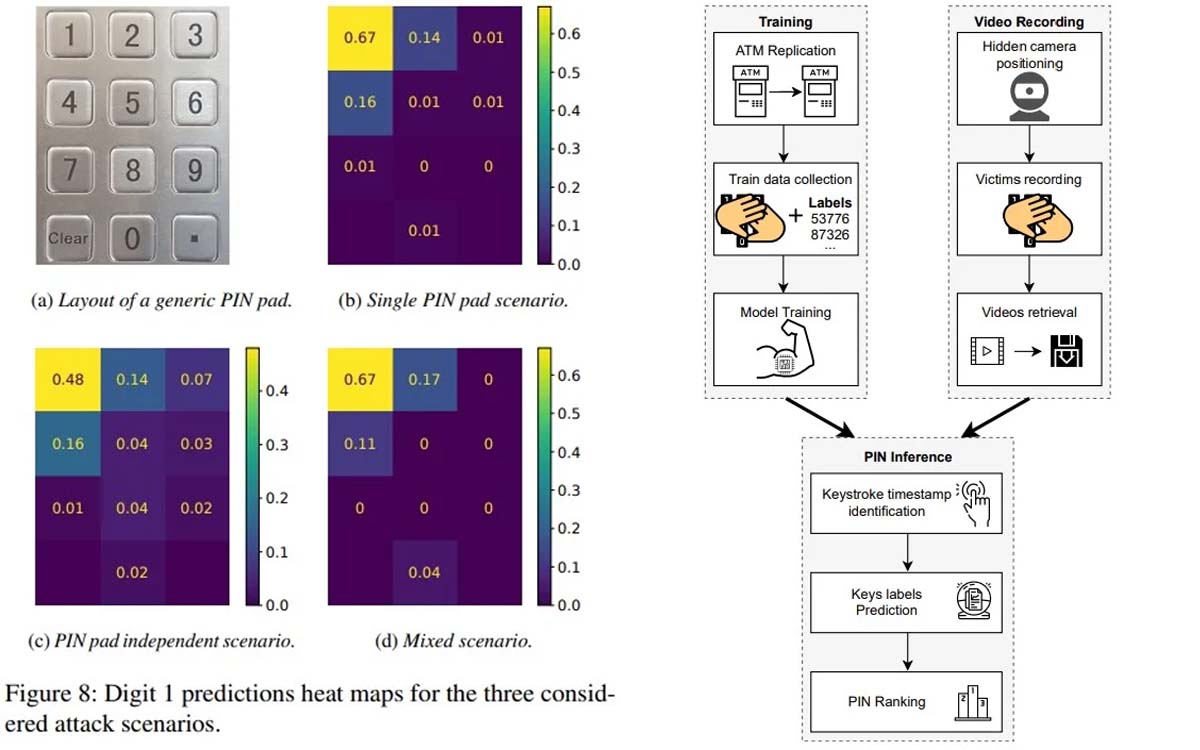

しかし、コンピュータ セキュリティの研究者は、ユーザーの PIN を取得する別の方法を発見しました。実際、彼らは開発しましたATMから顧客のPINコードになることができるアルゴリズム。機械学習のおかげで、このアルゴリズムは有望な結果と懸念すべき結果を同時に示しています。つまり、正しい 4 桁の PIN コードを取得することができます。ケースの 41%。

これを行うには、ターゲット ATM のレプリカをインストールしておく必要があります。これは、アルゴリズムが ATM の特定の寸法とキー間の間隔を考慮して結果を調整するためです。その後、彼は次のように訓練されますキーボードの押下を認識する、そして特定の確率を一連の推測に割り当てます。

こちらもお読みください:Apple Pay、Google Pay – 決済アプリが銀行口座情報を漏洩する可能性がある

実験の目的で、研究者たちは以下の情報を収集しました。58 人の異なる人物が 4 桁または 5 桁の PIN を入力する 5,800 のビデオこの機会に改ざんされたATMで。カードをブロックするまでの最大試行数である 3 回の試行を許可することで、研究者らはカードの正しいシーケンスを再構築しました。30% のケースで 5 桁の PIN、4 桁の PIN の場合は 41% です。

研究者らは、ATM の上部に設置されたカメラを使用して顧客の手の撮影と分析も行っていることに注意してください。したがって、アルゴリズムは次のことを行うことができますタイピング以外の手の範囲に基づいてキーを除外する、2 つのキー間の距離を評価することで、もう一方の手の動きから押された数字を推測します。そして、問題のカメラが音声をキャプチャできる場合、モデルはユーザーが各キーを押したときの音も認識して記憶します、予測をさらに正確にするために。

この種の特に手の込んだ攻撃を防ぐために、研究者は何よりも次のようにアドバイスしています。銀行が許可している場合は、5 桁の PIN コードを体系的に選択する。さらに、もう一方の手でキーボードをできるだけ覆うようにすることを推奨しています (手が覆う面積が増えるほど、予測精度が低くなります)。 3 番目の対策は、ATM に標準のメカニカル キーボードの代わりに仮想キーボードを装備することです。

ソース :出血コンピュータ