Kaspersky Labs は、Asus Live Update サーバーを標的とした攻撃の範囲と影響を明らかにしました。後者は、メーカーのデジタル署名を模倣することで、主にロシア、ドイツ、フランスにある 50,000 台以上の PC にシステム アップデートを装ったマルウェアをプッシュすることに成功しました。カスペルスキーは、パッチの公開とユーザーへのリスクの通知が遅れたため、この問題に対する Asus の態度を遺憾に思っています。負担する。

カスペルスキーハッカーがメーカーのデジタル証明書を模倣することで、Asus サーバーに感染し、57,000 台の PC にマルウェアをプッシュすることに成功したことが明らかになりました。この攻撃は、Asus ソフトウェアのアップデートを自動化し、互換性のあるマザーボードの BIOS をアップデートできるようにするソフトウェアである Live Update を標的としていました。カスペルスキーは次のように説明しています。「トロイの木馬化されたツールの署名には正規の証明書が使用され、更新用に特別に作成された公式 ASUS サーバーでホストされていました。この方法により、彼はしばらく気づかれないようにすることができました。犯罪者はまた、マルウェアのサイズが元のプログラムのサイズと同一であることも確認しました。

こちらもお読みください:Android – マルウェアがスマートフォンのバッテリー寿命を台無しにする

Asus Live Update により、ユーザーが気づかないうちに数千台の PC がマルウェアに感染

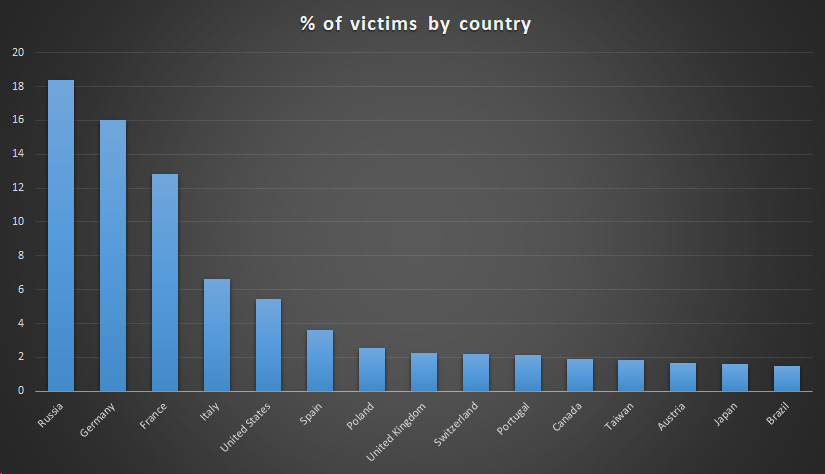

カスペルスキーは、ハッカーたちは全員に興味を持っていたわけではないと説明しています。「彼らは特に 600 個の MAC アドレスだけをターゲットにしました」。同社の統計によると、影響を受ける主な国はロシア、ドイツ、フランスだ。 ShadowHammer は、この非常に複雑で洗練された攻撃に与えられた名前です。"サプライチェーン"。ハッカーが何を盗もうとしたのかを正確に解明するために、現在も分析が続けられています。それにもかかわらず、カスペルスキーは、2019年1月に問題を発見し、すぐにASUSに通知したと説明しています。当初、カスペルスキーはASUSが残留したことを遺憾に思っていた「(彼の報告に対して)ほとんど無反応で、顧客に問題を知らせなかった。」

同じテーマについて:SimBad Android マルウェア – これら 206 個のアプリを Play ストアからすぐにアンインストールします

しかしそれ以来、ASUS は起動の遅れを取り戻したようです。「ASUS カスタマー サービス チームは、影響を受けるユーザーに連絡し、潜在的なセキュリティ リスクを排除できるよう支援しています。さらに、ASUS は Live Update ソフトウェアの最新バージョン (ver. 3.6.8) を修正し、特にソフトウェア アップデートやソフトウェア アップデートの形での悪意のある操作を防ぐ複数のセキュリティ検証メカニズムを導入しました。その他」と同社はプレスリリースで説明している。 Asus 製品を使用している場合は、できるだけ早く Live Update バージョン 3.6.8 にアップグレードし、ウイルス スキャンを実行することを強くお勧めします。