Clafy のコンピュータ セキュリティ研究者は、Revive と呼ばれる新しいバンキング マルウェアの存在を発見しました。このトロイの木馬は、本稿執筆時点で急速に拡散しており、検出または予期せぬシャットダウンが発生した場合、ハッカーによって自由に再起動される可能性があります。つまり、非常に危険なマルウェアになります。

世界中の何十億もの Android デバイス ユーザーを脅かす新たなマルウェアが出現しない週はありません。最近の危険の中で私たちが覚えているのは、du BROTHER マルウェア、銀行アプリケーション経由で送信された顧客メッセージをスパイすることができます。あるいはSMSファクトリーでも、電話料金を爆増する可能性のある Android トロイの木馬。

今回の発見は、Clafy のコンピュータ セキュリティ研究者のおかげです。実際、これらの専門家は、「Revive」と呼ばれる新たなマルウェア。今のところ、最初の感染者は 6 月 15 日頃にスペインで報告されましたが、あらゆることから、このマルウェアがスペイン国境の外に急速に拡散する可能性があることが示されています。特にフィッシングキャンペーンによるものです。

復活せよ、不滅のマルウェア

当然のことながら、このマルウェアの名前は偶然に付けられたものではありません。それはその主な強みへの直接的な言及ですらあります。実際、ユーザーのアクションまたはバグが原因でマルウェアが動作不能になった場合、ハッカーはリモートから自由に再アクティブ化できます。そしてその過程で、感染したデバイスの保持力が強化されます。あなたはそれを理解しているでしょう、このため、「Revive」は特に耐性のあるマルウェアとなり、さらに有害になります。

バンキング型トロイの木馬として、「Revive」は現在、BBVAユーザー(Banco Bilbao Vizcaya Argentaria) は、マドリッドとビルバオに拠点を置く多国籍銀行グループです。手順はかなり簡単なので、ハッカーたちは古典的なフィッシングキャンペーンを選択しました。

実際、BBVA の顧客は次のことを受け取ります。偽のメール、SMS、WhatsApp メッセージおそらく銀行から来たものと思われます。新しいアプリケーションのリリースについて知らされ、Play ストアまたは App Store 以外のリンク経由でダウンロードするよう招待されます。

こちらもお読みください:Android – Google、スパイウェアがあなたの会話をすべて盗聴していることを明らかに

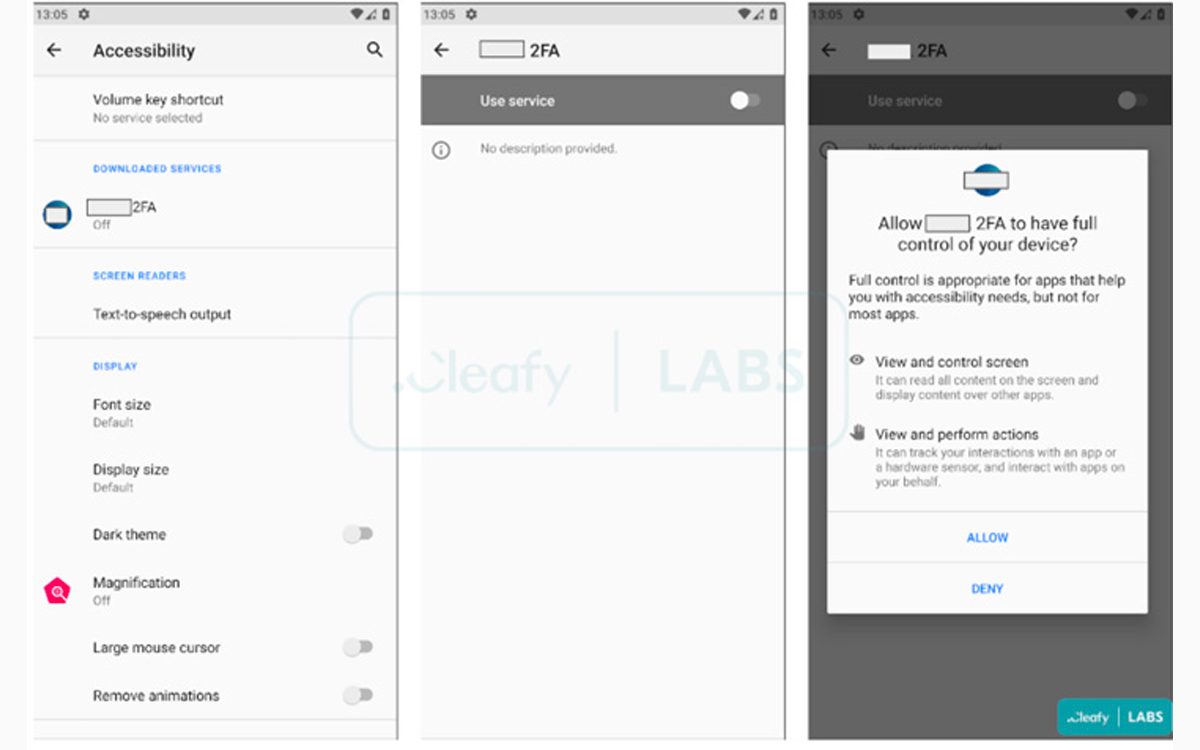

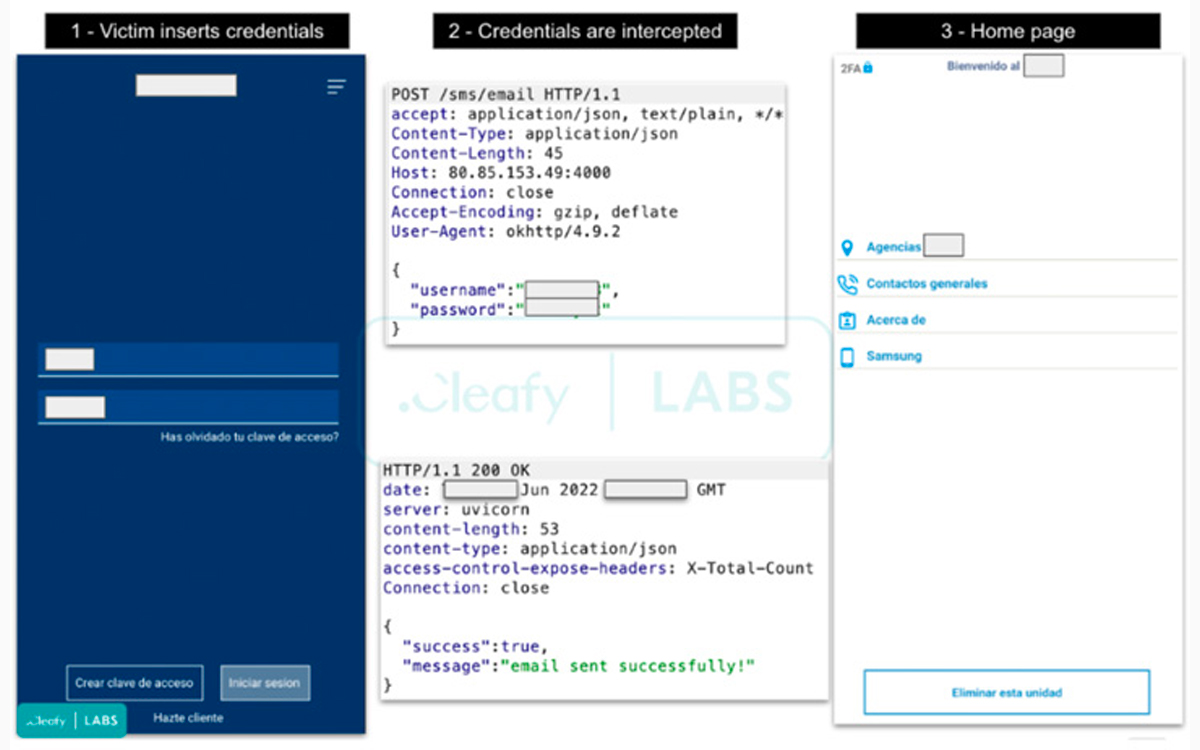

Revive はキーストロークをキャプチャし、2FA SMS を傍受できます

インストール中に、プログラムが必要とするのは、多くの機能へのアクセス、画面上で実行されるタッチ コントロールを観察したり、マイクやカメラにアクセスしたりすることもできます。このようにして、マルウェアは被害者のあらゆる行動を精査することができます、インストールされているすべてのアプリケーションを含みます。

「Revive」では以下のことが可能であることにも注意してください。キーストロークをキャプチャし、固有のコードで SMS を傍受します。の文脈で使用される二要素認証。 「被害者が悪意のあるアプリケーションを初めて開くと、Revive はユーザーに SMS と通話に関連する 2 つのアクセス許可を受け入れるように求めます。その後、対象の銀行のログイン ページのクローンが表示され、ユーザーが資格情報を入力すると、その情報が制御サーバーに送信されます。」研究者らは説明する。

自分自身を守るための推奨事項は簡単です。アプリケーションのダウンロードには決して同意しないでください、銀行業に加えて、安全なアプリストアの外でPlay ストアや App Store など。バンキング アプリの更新は常にこれらのストアを通じて行われます。

ソース :ハッカーニュース

![[チュートリアル] Motorola Milestone に Cyanogenmod をインストールする](https://yumie.trade/statics/image/placeholder.png)